In der vernetzten Welt der SaaS-Plattformen kann die Sicherheit der Nachrichtenübertragung und der Workflow-Orchestrierung nicht hoch genug eingeschätzt werden. evalink bietet eine sichere, belastbare und effiziente Plattform, die entwickelt wurde, um den komplexen Anforderungen globaler Sicherheitslösungen gerecht zu werden. Dieses Whitepaper gibt einen Überblick über die Cybersecurity-Strategien von evalink, die darauf abzielen, unsere Plattform gegen die sich entwickelnde Landschaft von Cyberbedrohungen zu schützen.

Zero Trust Architektur

Unter Einhaltung einer Zero-Trust-Architektur erfordern wir strenge Authentifizierung und Autorisierung für alle Service-Interaktionen, was unser Engagement für einen Sicherheitsansatz in jedem Aspekt des Betriebs unserer Plattform unterstreicht.

Security by Design

Bei evalink basiert unsere Architektur auf den grundlegenden Prinzipien des minimalen Zugriffsrechts und des „Shared Nothing“-Ansatzes. Jeder Microservice innerhalb unserer Plattform ist sorgfältig so konzipiert, dass er eine Authentifizierung über unser zentrales Identitäts- und Zugangsmanagement-System (IAM) erfordert, wodurch sichergestellt wird, dass Dienste nur autorisierte Aktionen ausführen dürfen. Dieser Ansatz minimiert potenzielle Angriffsvektoren und stärkt unser Engagement für Sicherheit auf jeder Ebene unserer Plattform.

Sicherheitsprüfungen und Entwicklungs-Sicherheit

Unser Bereitstellungsprozess umfasst rigorose Sicherheits- und Belastbarkeitstests, bei denen sowohl automatisierte Werkzeuge als auch manuelles Fachwissen eingesetzt werden, um unsere Dienste in Umgebungen zu prüfen, die realen Bedingungen ähneln. Dies stellt sicher, dass unsere Plattform nicht nur den Industriestandards für Sicherheit und Leistung entspricht, sondern diese sogar übertrifft.

Cloud-Infrastruktur und Belastbarkeit

evalink's Infrastruktur nutzt eine duale Region-Aufstellung über mehrere Verfügbarkeitszonen hinweg, um beispiellose Servicekontinuität und Belastbarkeit zu gewährleisten. Durch die Nutzung des AWS Global Accelerator verbessern wir die Latenz, Verfügbarkeit und Widerstandsfähigkeit unserer Plattform gegen DDoS-Angriffe, unterstützt durch den Schutz von AWS Shield.

Sichere Netzwerk-Infrastruktur und Zugriff

Im Mittelpunkt der Cybersecurity-Strategie von evalink steht eine Netzwerkinfrastruktur, die die höchsten Standards für Sicherheit und Zugänglichkeit einhält. Alle internetorientierten Dienste sind ausschließlich über Load Balancer zugänglich, die sich innerhalb gesicherter Perimeterzonen befinden, die allgemein als Demilitarisierte Zonen (DMZs) bezeichnet werden. Unsere internetorientierten Dienste werden durch umfassende AWS-gestützte Schutzmaßnahmen abgeschirmt, einschließlich Firewalls und Web Application Firewalls (WAF).

Identitäts- und Zugangsmanagement

Zentral im Sicherheitsrahmen von evalink ist unser fortschrittliches Identitäts- und Zugangsmanagement-System (IAM), betrieben von Auth0. Auth0 ist ein führender Anbieter von IAM-Lösungen und bietet eine robuste und flexible Plattform, die sichere und nahtlose Authentifizierungs- und Autorisierungsprozesse über unsere Dienste hinweg gewährleistet.

Datenverschlüsselung

Wir erzwingen strikte Verschlüsselungsprotokolle für alle Daten während der Übertragung und im Ruhezustand. Durch die Implementierung von TLS/SSL für Daten während der Übertragung und die Nutzung der Verschlüsselungsdienste von AWS für Daten im Ruhezustand neben dem fortschrittlichen AES-256-Verschlüsselungsstandard stellen wir die Integrität und Vertraulichkeit unserer Daten sicher.

Kontinuierliche Überwachung und Reaktion

Unser Sicherheitsteam überwacht unsere Systeme rund um die Uhr, nutzt fortschrittliche Anomalieerkennung und setzt AWS GuardDuty und Security Hub ein, um potenzielle Bedrohungen umfassend zu überwachen. Diese proaktive Haltung ermöglicht es uns, Risiken zu mindern, bevor sie unseren Service beeinträchtigen.

Penetrationstests

Wir gewährleisten die Sicherheit unserer Software und Dienste durch Penetrationstests renommierter externer Sicherheitsunternehmen. Diese Tests sind ein wesentlicher Bestandteil unserer Sicherheitsstrategie und ermöglichen es uns, Schwachstellen zu identifizieren und zu beheben, bevor sie ausgenutzt werden können. Durch die Zusammenarbeit mit externen Experten profitieren wir von einer unvoreingenommenen Perspektive, die sicherstellt, dass unsere Sicherheitsmaßnahmen sowohl robust als auch aktuell sind.

Regelmäßige Bedrohungsmodellierung und OWASP-Bewertungen

Unsere Cybersecurity-Teams führen regelmäßige Bedrohungsmodellierungen und OWASP-Bewertungen durch, um kontinuierlich die Sicherheitslage unserer Plattform zu bewerten und zu verbessern. Diese Praktiken helfen, potenzielle Schwachstellen zu identifizieren und sicherzustellen, dass unsere Abwehrmaßnahmen den neuesten Sicherheitsstandards und Best Practices entsprechen. Durch gründliche und konsistente Bewertungen halten wir eine proaktive Haltung gegenüber Cybersecurity-Bedrohungen aufrecht, schützen unsere Infrastruktur und sichern die Daten unserer Kunden.

Audit und Compliance

Unser Engagement für Sicherheit wird durch regelmäßige Penetrationstests externer Experten bestätigt, die die Belastbarkeit unserer Software und Dienste belegen. Darüber hinaus sind unsere Praktiken nach den Standards ISO 9001 und ISO 27001 zertifiziert, und wir verfeinern unsere Architektur kontinuierlich durch das AWS Well-Architected Review.

Menschlicher Faktor und Mitarbeitersicherheit

In Anerkennung der entscheidenden Rolle des menschlichen Faktors in der Cybersecurity implementieren wir strenge Sicherheitsfreigabeprotokolle für alle potenziellen Mitarbeiter, ergänzt durch umfangreiche, rollenbezogene Schulungen. Dies stellt sicher, dass unser Team nicht nur hochqualifiziert, sondern auch tief in den Prinzipien der Informationssicherheit versiert ist.

Schädliche Inhalte

Wir setzen robuste Maßnahmen ein, um alle hochgeladenen Dateien auf Viren und bösartigen Code zu scannen, wodurch unsichere Inhalte umgehend identifiziert und blockiert werden.

Operational Excellence

Our culture of continuous improvement is driven by regular scenario-based training and external assessments, ensuring our team is prepared to respond to evolving challenges with agility and expertise.

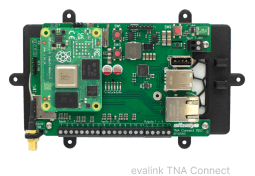

evalink transmitter (TNA) Hardening

The security of our TNA transmitters, including the TNA 4i and TNA Connect, is of paramount importance to us. To enhance their security, we utilize Buildroot for the immutable firmware of these devices. Buildroot facilitates the creation of highly tailored builds by allowing us to include only the necessary packages and components. This approach significantly minimizes the attack surface by reducing the number of potential vulnerabilities in the system.

One key advantage of using Buildroot is that it builds the system from the source, granting us complete control over the versions of packages used. This control is critical for security, enabling us to swiftly apply patches and respond to vulnerabilities. Our ability to quickly integrate security patches as soon as they are available ensures that our TNAs are always protected against known vulnerabilities.

Moreover, the firewall on our TNAs is configured to enhance security further. It does not allow incoming traffic and does not respond to ICMP messages, which makes it more challenging for network scanners to detect our devices.